Recommended WordPress update available for http://blog.example.com/

To: Webmaster of http://blog.example.com/,

Google has detected that your site is currently running WordPress 4.7.0 or 4.7.1, an older version of WordPress. Outdated or unpatched software can be vulnerable to hacking and malware exploits that harm potential visitors to your site. Therefore, we suggest you update the software on your site as soon as possible.

Following are one or more example URLs where we found pages that have outdated software. The list is not exhaustive.

こんなメールが、Google Search Consoleからきました。

実際は、すでにWordpress4.7.2にアップデート済みなんですが、ページをキャッシュしているから送られてきたのだと思います。実際該当ページをみると、HTMLをみるとWordPress 4.7.0とかになってました。

<meta name="generator" content="WordPress 4.7.0" />

おそらく、HTMLの上記あたりをみてバージョンを判断してるのではないか?と思います。

WordPress 4.7.0 or 4.7.1の危険性

今回新たに情報が公開された深刻な脆弱性は、WordPress REST APIに存在する。この問題はセキュリティ企業のSucuriが1月20日にWordPressに通知していたといい、悪用された場合、認証を受けないユーザーがWordPressサイトのコンテンツやページを改ざんできてしまう恐れがあった。

WordPress、更新版で深刻な脆弱性を修正 安全確保のため情報公開を先送り - ITmedia エンタープライズ

・WordPress、更新版で深刻な脆弱性を修正 安全確保のため情報公開を先送り

・Make WordPress Core

・Content Injection Vulnerability in WordPress 4.7 and 4.7.1 - Sucuri Blog

WordPressでは以前からREST APIがプラグインとして用意されていましたが、WordPress 4.7以降で WordPress Coreにバンドルされました。今回の脆弱性は、このREST APIにあります。

以下の説明において、攻撃目標は、認証を回避して、id=1のコンテンツを改変することとします。WordPressのREST APIの内部では、以下の2つのメソッドが動きます。

・update_item_permissions_check (権限の確認)

・update_item (コンテンツの変更)

下記は、update_item_permissions_check メソッドのソースです。

一方、update_itemメソッドは、$id を整数にキャストしているため、get_post(1)が呼ばれ、ID=1 のコンテンツが変更されることになります。これにより、本来権限のないコンテンツ ID=1 に対する更新ができてしまうことになります。

以上が、この脆弱性の根本的な原因です。

WordPress 4.7.1 の権限昇格脆弱性について検証した | 徳丸浩の日記

かなりマズイですね。Google Search Consoleからメールが来て当然みたいな・・・。

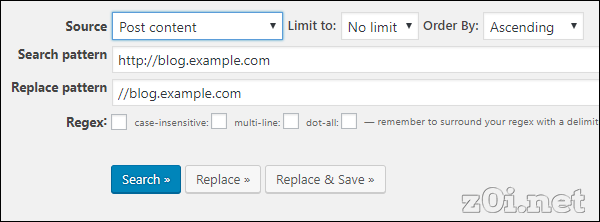

WordPressのバージョンを隠す

//wordpressのバージョンを消す

remove_action('wp_head', 'wp_generator');

テーマファイルのfunctions.phpに上記を追加

Wordpressのバージョンを隠す意味はほとんどないと思ってやってなかったのですが、Google Search Consoleから警告メールがくるのは関係ないとはいえ私の精神衛生上によろしくないので、バージョンを隠したらどうかなぁと思いました。

スポンサーリンク